如果骇客取得实体装置,即有可能展开进一步的攻击,例如透过存取装置的档案系统窃取资料。倘若资料已经加密,骇客可先复制资料,再针对加密机制进行离线攻击。虽然威胁通常来自于软体攻击,但如果骇客取得手机,拆解行动装置和破解主机板等硬体亦不无可能。

传统的安全架构设计仰赖两个基本概念:最少特权原则、隔离系统的安全区域。例如,基于 TrustZone的TEE,即使一般区域 (Normal World) 已被攻破,安全区域 (Secure World) 仍能保持隔离。骇客可能占领正常区域和窥视TEE(可信任执行环境)的通讯内容,但安全区域的完整性和机密性将毫发无伤。

TrustZone和TEE

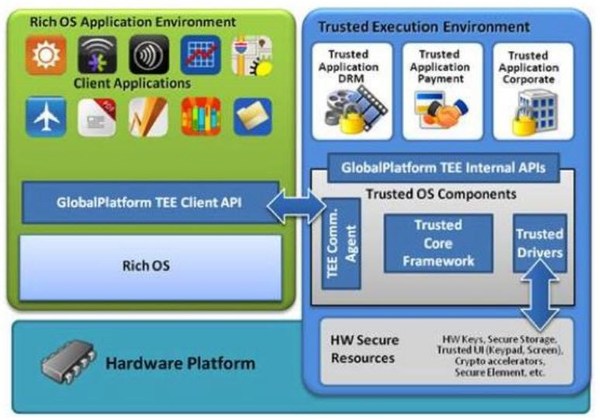

GlobalPlatform 对 TEE 平台进行标准化(图1),制定了规格、法规遵循和认证方案。透过出版白皮书,GlobalPlatform深入探讨 TEE技术以及其如何提供支付、内容保护和装置双重角色 (dual persona)等服务充分的机密性和完整性。本文在此仅提供简短的说明。为了维护完整性和机密性,TEE平台透过安全区域保护机密密码和资料,使得恶意应用程式无法读取储存在装置内的私密金钥。TEE 技术可以抵御不断加剧的软体攻击,就算装置失窃,也能抵抗常见的硬体攻击,例如「shack 攻击」(由专业攻击者对一般电子装置发起的猛烈攻击)。

基于 TrustZone 的TEE平台所建立的「安全区域 (Secure World)」,安全边界虽小但已足以作为身分辨识和确保安全的路径。安全区域通常用于保护加密金钥、凭证和其他安全资源。 TrustZone 提供诸多hypervisor并不具备的系统安全功能:支援安全除错机制、提供安全的汇流排输出入、采取安全中断措施并直接进入安全区域(可信任输入)。另一个主张是限制安全区域的安全功能,从而减少受袭层面和实现安全验证。

TrustZone透过提供处理器晶片额外的「安全模式 (secure state)」,让安全应用程式码和资料与一般操作隔离开来,进而强化安全防护功能。这种分区的做法让执行环境受到保护,以执行可信任密码和存取安全硬体资源,例如记忆体或周边。通常,安全区域有专属的安全作业系统和可信任开机流程,形成能与传统作业系统(如 Linux 或 Android)协同合作的 TEE,提供安全的服务。

安全是否可靠,取决于信任链中最薄弱的环节。信任链的起点为信任根源(ROT),通常部署在硬体中以防遭到窜改。要确保行动装置安全可靠,一开始就必须将装置重置成为安全环境,透过唯读记忆体开启安全的硬体,存取可信任的硬体资源,例如硬体专属金钥、乱数生成器、计数器、计时器和可信任记忆体等。设计周全且经验证的可信任开机流程是行动装置完整性的基础,可信任开机流程会先启动可信任作业系统,然后才开启正常区域的通用作业系统。

| 图1 : TrustZone 可为 TEE 提供硬体分区和存取安全资源 |

|

基于TrustZone的T 在FIDO执行中的具体角色

基于 TrustZone (安全区域) 的可信任开机流程和硬体 ROT 是维护装置完整性的基础。可信任作业系统可以 FIDO 协定提供可信任服务,例如在硬体的安全执行环境中处理加密和用户配对演算法。通常,几乎所有的 FIDO 堆叠都置于正常区域中,只有少数安全加密的功能会被移入TEE 。移到 TEE的程式称为「可信任应用程式 (Trusted App)」,其机密性和完整性受到安全的保护。区域隔离的做法可抵御持续增强的攻击。

TEE的一个重要案例是安全金钥储存,由于应用处理器很少搭载非挥发性记忆体,FIDO金钥在TEE环境中与烧在晶片上的硬体唯一金钥 (hardware unique key) 结合加密。加密并封装后的金钥储存在开机时提供储存功能的外接记忆体内,只能在TEE解码和使用,而且无法进入正常区域。

FIDO 可信任应用程式可以纳入生物特征范本储存和比对的功能,执行方式与储存加密金钥相似,亦即在 TEE 中加密和封装并储存在外接非挥发性记忆体中。基于TrustZone的TEE提供符合 FIDO 安全要求的解决方案:

1. 确保装置的完整性:

透过使用硬体信任根以及 TrustZone 隔离验证的可信任开机流程,来实现装置完整性。

2. 保护金钥资料的机密性,以免未经授权存取:

TrustZone 架构提供系统层级的硬体隔离,形成一个小和安全的 TEE以处理金钥资料。 FIDO 金钥本身可以透过强化加密和融合硬体唯一金钥 (hardware unique key) 进行加密。

3. 维护机密流程的机密性和完整性:

TEE提供完整性和机密性的安全保障。一般来说,FIDO 流程的一小部分会被划分纳入安全区域,成为可信任应用程式执行任务。

4. 维护机密资料输入的机密性:

TrustZone 可将突如其来的装置输入(例如身分验证方式) 直接引导到安全区域,交由可信任装置驱动程式处理。例如,TEE可以在采集PIN 码时处理来自触控式萤幕的触控动作,或是来自指纹感测器的感测动作,并将它与正常区域的恶意软体区隔,让后者无法对其拦截使用。当 PIN 采集或其他输入完成时,中断模式可再切回到正常区域。

5. 保护机密的显示资料:

TrustZone 可保护安全区域的框架缓冲区 (frame-buffer)及其内容,实现「所见即所签/购」功能,因为该框架缓冲区无法被拦截、修改或隐藏。

未来强化方向

GlobalPlatform 为 TEE 开发保护设定档,作为安全认证方案的基础。多家测试实验室已着手制订平台测试和TEE效益评估方案,独立测试有助于装置制造商确保解决方案的品质,进而让整体价值链受益。

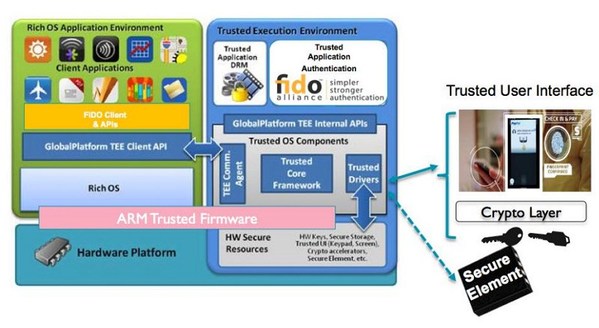

当今的ARM架构晶片越来越熟稔 TrustZone 技术的应用,例如采用TUI 来保护触控萤幕输入和安全框架缓冲区的显示器(图2)。这代表周边设备可以在正常区域和安全区域之间切换:触控萤幕和显示器即是应用的范例。在 PIN 采集模式中,TEE获得可信任存取触控萤幕的独占权,等PIN 采集结束后再返回到正常执行区域。显示处理器就像是各种图形层的集合,必须显示来自安全区域的可信任资料,从而确保「所见即所得/签」。可信任显示资料可以在TrustZone保护的框架缓冲区中生成,合成为可以防止覆盖的安全层。 GlobalPlatform 的标准化工作完成后,可望增加TUI的采用。

除了基于 TrustZone 的 TEE 外,当今的行动装置内建由价值链不同厂商所提供诸多安全元件。 SIM 卡可能归通讯业者所有,OEM 可能有自己的安全元件,而作业系统可能要求使用安全元件来保管金钥或执行系统完整性检查。由于安全元件无法使用输入法或显示,因此安全元件和 TEE 之间最好建立安全通讯。 GlobalPlatform 正在进行安全元件和 TEE 通讯的标准化工作。

| 图2 : 基于 TrustZone 的 TEE,由 FIDO 可信任应用程式、可信任使用者介面和安全元件加密通道组成 |

|

结论

基于 TrustZone 的 TEE 能以较低的成本为FIDO实作提供有效的系统安全性。设计完善的 TEE 可为FIDO提供适当的安全保护,比正常执行环境所使用的帐号/密码机制跃进了一大步。

未来,我们期待更多的改善,例如装置制造商和晶片合作伙伴的TEE平台可以获得独立测试实验室的安全认证;TrustZone安全技术可以应用到触控式萤幕输入(用于保护PIN 输入)和显示输出,实现「所见即所签/购」功能。

FIDO 的验证机制让消费者打破密码的限制,目前已展开大规模部署,可望成为产业的成功范例。基于 TrustZone 的 TEE 证明了完善的安全架构可以带来愉悦的使用者体验。 (本文作者现任ARM安全行销暨系统与软体部门总监)

**刊头图片(Source:blog.ethosdata.com)