一般人以为,资安多与软体有关,其实不然,近几年发生的骇客攻击事件已经从软体延伸至硬体,比方2018年Intel爆发Meltdown、Spectre处理器安全漏洞事件,Spectre漏洞会影响采用Intel、AMD和Arm处理器的相关装置,产生骨牌效应。类似事件让所有人更加意识到硬体资安的重要性。

除了软体,资安还包含硬体安全及资料保存。温度、湿度、气候、地震、设备老化、电力不稳等因素可能导致硬体设备故障,伴随资料遗失或毁损,因应之道包含定期检视硬体状态、随时备份重要资料、设置备用电源或不断电系统等。此外,也要留意防窃,将硬体设备与外部隔离。资料保存方式不论是云端储存、硬碟或USB随身碟,都应该谨慎面对,特别留意防灾、防病毒及防窃。

趋势科技??总经理暨TXOne Networks执行长刘荣太指出,隔断与「零信任」是相对好的资安防护策略,宜落实以下四点:1.强化资安防护基本功,如多层次防护及修补漏洞;2.强化伺服器防护并落实严格的存取控管;3.建立全方位资安可视性,如端点、伺服器、网路、云端等;4.遵守「零信任(Zero Trust)」原则。

新世代资安防护策略:零信任(Zero Trust)

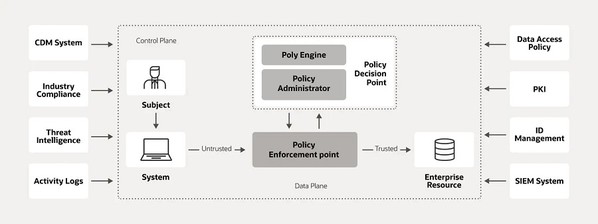

2018年,Nvdia Tegra晶片漏洞祸及任天堂(Switch),名为Fusee Gelee的漏洞藏匿於Switch主机核心Nvidia Tegra X1晶片中,允许骇客执行任意程式,可能波及采用Nvidia Tegra X1晶片的其它装置。为避免资安威胁导致企业内部网路、个人电脑遭骇,甚至成为加害者,「零信任网路安全」模式应运而生。早在2009年,Forrester首席分析师John Kindervag就提出零信任(Zero Trust Model)资安模式,在零信任环境下,所有网路流量都是「不可信任」的,资安人员须验证及保护所有资源,限制及严格执行存取控管,同时检测、记录所有网路流量。

美国国家标准技术研究所(NIST)SP800-207制定的零信任框架ZTA(Zero Trust Architecture)包含身分零信任、帐号零信任、网路安全零信任、网路浏览零信任等,以存取控制为关键,执行重点包含身分验证、特权管理、授权机制等。多数IT专家认同:身分存取验证是零信任安全架构的基础,在身分确认前,使用者、装置本身及应用程式等皆应被视为「不可信任」。

重重验证只为安全。以微软执行Windows装置零信任的做法为例,系统会根据使用者身分识别、位置、装置健康情况、服务或工作负载、资料分类及监视异常状况等所有可用资料点进行验证及授权;使用Just-In-Time 和Just-enough-access、风险型调适型原则和资料保护等方式限制使用者存取以保护资料,同时防止攻击者取得存取权,也会透过保护特殊许可权角色、验证端对端加密、流量分析等方式驱动威胁侦测,以改善安全防御能力。资讯以密码编译方式储存在安全性共同处理器信赖平台模组(TPM)中,而TPM会使用晶片组上的金钥/密码编译资料与Azure凭证服务进行验证。

| 图一 : 零信任框架ZTA的示意图。(source:oracle) |

|

零信任资安新趋势1:科技龙头导入无密码存取

零信任基础下,密码及金钥与存取管理密切相关,随着数位载具与装置的多元化应用,管控密码、金钥成为个人或企业使用者的另一个难题。「无密码」具有更高的存取安全性,近年来,Google、Microsoft、Apple等科技龙头都宣布支持全球资讯网联盟(W3C)的共通无密码登入标准Passkey(即多装置FIDO凭证标准),以确保跨装置、跨平台、跨系统间存取验证的共通性。常见的无密码验证形式包含生物辨识(如指纹、虹膜)、PIN码及硬体安全金钥。

零信任资安新趋势2:全球大厂积极布局安全晶片

晶片是科技装置的灵魂,由於晶片在电脑运算、手机、5G、AIoT、元宇宙应用等方面扮演重要角色,安全性不容忽视。如果将资安防护比为多层保险箱,除了核心的软体安全需要上锁,最外层的硬体安全同样必须上锁。以硬体资讯安全来说,主要具备金钥保存及实体防篡改特色,如商用电脑搭载的TPM安全晶片、防盗诉求的行车电脑验证机制,以及Raspberry Pi相机模组v2使用ATSHA204A加密晶片等。

2018年起,Google、Apple、Microsoft等大厂已投入终端及云端硬体晶片防护解决方案,以强化使用者身分验证及资料存取管理防护。实体安全晶片具有多元的安全防护机制,跃升为资安解决方案主流,如行动、物联网终端安全加密晶片SE(Secure Element),以及电脑伺服器信任模组等,已有业者整合指纹辨识、资料加密等技术,朝物联网应用处理器方向迈进。与「零信任」概念结合,常见的防护作法包含外接硬体模组及直接在晶片中添加硬体安全模组。硬体晶片可以保护软体层,如TPM、SE、Intel SGX、ARM TrustZone、Apple Secure Enclave、IBM SecureBlue等。

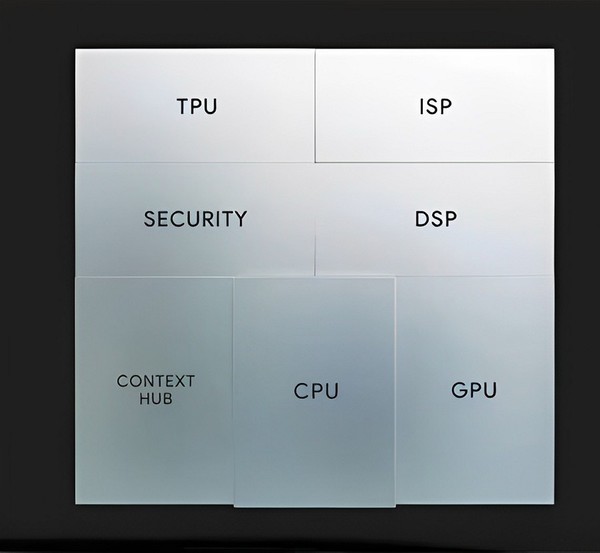

以Google 2021年推出号称「史上最安全」的Pixel 6手机为例,采用RISC-V架构搭配高速记忆体,实验评估,可阻挡最高层级AVA_VAN.5的攻击,支援Android Strongbox安全机制,以保护装置上的密码资讯。除了Titan M2安全晶片,Pixel 6 的Tensor搭配TrustZone技术,Tensor Security Core拥有专用处理单元、加密引擎、记忆体等硬体,大幅提高资讯安全性。

| 图二 : Google Tensor G2处理器搭配Titan M2安全防护晶片。(source:Google Store) |

|

2022年Google最新手机Pixel 7与Pixel 7 Pro采用最新Google Tensor G2搭配Titan M2安全防护晶片,Pixel 7系列内建多层安全防护机制以保护个资安全,有效应对各种复杂攻击。使用者无论使用何种浏览器或应用程式,都能透过Google One VPN功能保护网路活动的安全性。Titan M2通过国际最高标准测试,安全性媲美身分证、SIM卡和金融卡的安全防护晶片;Google Tensor G2采用Android虚拟化架构,这项防护式运算技术可保护应用程式的安全。

Apple T2安全晶片则是专为Mac打造的第二代特制矽晶片,具有加密储存空间、安全开机功能,以及增强影像讯号处理、Touch ID资料安全性等特色。其中的「开机安全性工具程式」提供三项防护功能:韧体密码保护、安全开机以及设定允许使用的开机媒体,可以防堵未经授权存取使用者。苹果官方指出,凡配备T2晶片的Mac电脑可在开机时启用「安全启动」功能,确保Mac从合法、经认证的系统启动,以防止恶意软体从系统最底层任意篡改。

T2晶片内建专用AES加密引擎保护SSD数据。不过,今年年初,密码恢复公司Passware声称可以在10小时内破解Apple T2安全晶片,透过暴力破解取得Mac用户的登录凭据,该公司也透露,该方法仅适用於Intel Mac,新型的M1 Mac并不会受到影响,让苹果脸上的绿光淡一些。

| 图三 : 配备T2晶片的Apple 13寸MacBook Pro。(Source:Apple) |

|

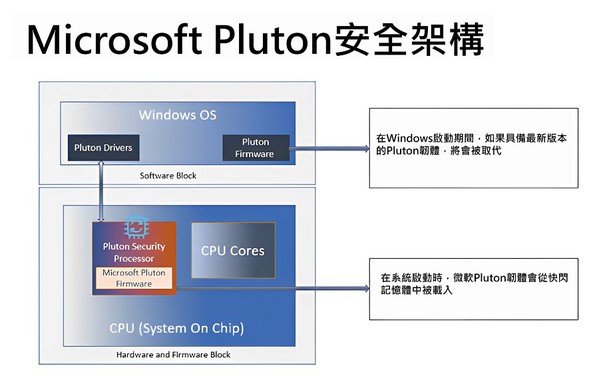

Wintel系列则是使用信赖平台模组(即TPM安全模组)。TPM技术专为硬体安全性所设计,TPM晶片则是安全的加密处理器,目的在於执行密码编译作业,包含多个实体安全性机制,可防止恶意软体窜改,产生、储存密码编译金钥及限制金钥,进行平台装置验证。TPM型金钥有不同的设定方式,包含设定TPM型金钥无法在TPM外部使用,如此可有效降低网路钓鱼攻击,防止金钥在没有TPM的情况下被复制及使用,此外,TPM型金钥也可以设定成需要授权值才能使用,如果发生多次不正确授权猜测,TPM会启用字典攻击逻辑,防止进一步授权值猜测。

微软2022年初宣布,将与AMD、英特尔和高通合作开发Pluton全新安全处理器,能防止Windows作业系统遭到攻击,阻止凭据与加密密钥被盗,大幅提升防御物理攻击以及从软体错误中恢复的能力。

近期笔电大厂宏??(Acer)推出的16寸OLED笔电Swift Edge,硬体除搭载AMD Ryzen PRO 6000系列处理器,也搭载与微软合作的Pluton安全晶片,以确保使用者隐私与资料不外泄,同时还支援脸部识别等生物辨识防护,以及Noble Wedge电脑防盗锁??槽设计,突显安全晶片与生物辨识、防盗设计相互连结、资安多元防护趋势。

| 图四 : 微软Pluton安全架构概述。(source:微软) |

|

零信任资安热门选项:晶片指纹(PUF)

物联网(IoT)是产业智慧化的基础,除了软体及网路加密连线,实体设备同样需要保护,因为一旦出现仿冒晶片等问题,骇客就可能透过远端控制设备获得金钥及敏感资讯,造成各种损失。硬体安全技术PUF(Physically Unclonable Function)可以透过半导体制程中引入的随机变数,让晶片在微观结构上产生差异化,大幅降低复制晶片的可能,让加密金钥更难遭破解,有效防范AI新型攻击。PUF具有随机性、唯一性及不可复制性等特色,成为另类「晶片指纹」,2013年起逐渐成为新世代资安「零信任」架构下的热门选项。

有别於传统资讯加密技术将密钥储存於设备中,晶片指纹(PUF)技术利用客制应用积体电路ASIC(Application Specific Integrated Circuit)或现场可程式闸阵列FPGA(Field Programmable Gate Array),透过制造时建立挑战/反应数据库(Challenge/Response),无须加密认证演算法就能进行设备验证,防止身分遭窃或窜改,不仅省去将私钥储存於设备中的额外成本,同时降低金钥遗失的风险。2022年5月,美国宾州大学研究团队发表於《Nature Electronics》的最新研究进一步结合石墨烯(Graphene)特性,开发出新型低功耗、可扩展、可重构的PUF,即使面对AI攻击也不易被入侵。

台湾的矽智财大厂力旺电子以NeoPUF为安全架构,提供唯一识别码、安全储存、身分认证、防伪等功能以防止资讯遭骇。作法是在每个晶片上提取量子穿隧效应产生随机数,作为控制晶片安全性的唯一硬体密钥,透过PUF产生的随机数提高安全性。力旺指出,NeoFuse取代传统eFuse做为密钥储存是趋势,在物联网、工业自动化、AI、区块链、可程式逻辑闸阵列(FPGA)、自动驾驶应用上持续推展,已有客户将PUFrt信任根IP及PUFcc安全处理器IP导入不同应用。

力旺子公司鸨码科技(PUFsecurity)2020年发表全球第一颗量子穿隧PUF技术打造的信任根解决方案PUFrt及进阶方案PUFiot,透过高阶晶片安全处理器提高系统的安全级别。PUFiot拥有PUFrt所有安全功能,如晶片身分识别(UID)、真乱数产生器(tRNG)、用於金钥存储的加密一次性可程式设计记忆体(OTP),同时新增金钥保护功能(KWP)、公开金钥辅助处理器(PKC)、加密引擎处理器、DMA直接记忆体存取AXI4 I/F功能,以及全面保护系统与PUFiot的防篡改电路设计,内部金钥和资讯都受到保护,并由硬体进行存取控制。PUFiot的加密引擎可执行如金钥交换、安全启动或TLS、身分验证(MAC)等安全动作,并将金钥存储至记忆体,还具有销毁功能,系统管理者可永久删除硬体金钥。

未来资安高风险区:Metaverse及V2X

趋势科技技术部协理张裕敏指出,隐藏最多资安风险的新兴科技领域是元宇宙(Metaverse)及电动车,尤其车联网(V2X)可能成为骇客大力发动攻击的目标,除了将恶意程式埋进原始码或公版程式,远端入侵车内娱乐、导航或自动驾驶系统,甚至煞车系统、车门、各处感测器都可能是攻击目标,可能对行车安全造成重大影响。

随着AI、IoT、V2X等技术推展,车用晶片安全引起高度关注,任何未检测到的漏洞或经由韧体造成的损坏都可能引发晶片故障、拒绝服务,或让敏感资讯外泄,除了车损,还会产生更多损失。从源头防患未然,软硬体防护双管齐下,就能提高终端设备的安全性,降低遭骇风险。

**刊头图(source: evs.com)