為了避免連網裝置遭受駭客針對性目標進階持續性滲透攻擊(APT),保護端點不受到惡意程式或未授權者入侵的威脅,造成資料外洩與其他損失,進行妥善的端點管理有其必要性。

什麼是端點、端點安全?

所有連網裝置都可稱為端點。無論是桌上型電腦、筆記型電腦、行動裝置、工作站、伺服器、印表機、影印機等透過網路進行通訊的裝置皆可稱之端點。「端點安全」就是保護端點不受惡意程式或未授權者入侵,造成資料外洩與其他損失。

常見的端點安全威脅

Zero-Day零時差攻擊

在程式被發現安全漏洞且尚未修補前所發生的攻擊行為,被稱為Zero-Day攻擊。因為漏洞修補需要時間,也許是當天或幾天後,但當漏洞被公開,駭客的攻擊隨即可能出現,常見的Zero-Day攻擊就是發生在漏洞被發現後當天。

APT進階持續性威脅

最常見的「進階持續性滲透攻擊」(Advanced Persistent Threat;APT)是利用網路釣魚手法偽裝成看似無害的電子郵件和惡意軟體,入侵用戶端系統獲取敏感資料、商業秘密或政府相關資訊。

而魚叉式釣魚攻擊是利用郵件發送到特定的個人或組織進行竊取,像是在電子郵件中埋入預設網址,讓受害者點擊連結至網站下載安裝惡意程式的騙局。這種具有針對性目標攻擊的手法,已成為駭客攻擊的標準公式。

新興的商業勒索活動

勒索活動是新型態的惡意手法,針對使用者或系統的檔案加密,犯罪分子會要求使用者支付贖金,以換取解密密鑰。勒索採用的加密算法通常是高階- AES +、RSA 426、RSA 1024和RSA 4096。企業和個人會被迫支付贖金,但卻不能保證一定能收到正確的解密密鑰。

常見的贖金是利用比特幣、現金、亞馬遜禮品券、小額支付或西聯匯款的形式。發件人通常會要求受害人在特定時間內支付,否則部分資料將被銷毀。勒索程式已有許多變種,而傳統防禦產品的功能只著重在比對與檢測,必須有人曾被勒索並提報給資安公司,才能將該程式分析為威脅。這顯然不是有效的事前防護。

黑名單機制已無法防範最新駭客攻擊

| 圖一 : 傳統的黑名單安全防護機制遇到未知程式是沒有辦法解決的。(source:Allgeier secion) |

|

過去大多依靠安全防護產品的特徵碼(黑名單)識別和應付威脅(防毒軟體、入侵偵測、垃圾郵件過濾…等)。但傳統的安全防護機制僅可辨識已知的惡意攻擊,針對APT與勒索攻擊,即使更新至最新的黑名單資料庫,仍無法及時辨識駭客散佈的最新攻擊程式。像是提款機遭APT攻擊取款事件、常見的加密勒索攻擊手法等等,都是利用黑名單防禦產品的缺口(無法分析未知)的攻擊。

簡單來說,若是採用比對黑名單資料庫的防護方式,一旦未知程式不在黑名單內,防護系統會忽略其風險而放行。但是當駭客散佈新型態的攻擊程式時,這些未知程式都尚未被發現,更別說有新的黑名單資料庫可以提供保護。因此,傳統的黑名單安全防護機制遇到未知程式是沒有辦法解決的。

未來的端點安全挑戰

網路犯罪集團正伺機而動,駭客們技術高超可能偽裝是銀行寄出的電子帳單、當地慈善機構的詢價信件,或從大學校友會發出的召集令,希望你更新你朋友和校友資訊。當你點閱這類郵件或打開附件、下載文件,就表示他們已經順利取得你系統的主控權或私密資料。最糟糕的是,你可能永遠不會知道。這是一個進階持續性的惡意威脅(APT)。

根據Verizon的資料報告說明,「大家都需要警惕,我們看到的間諜活動範圍,從大型跨國公司到沒有IT員工的單位皆有受害者,無一倖免。」該報告定義的APT來自三種類型,包括:

‧ 組織犯罪

‧ 國家附屬或代理機構

‧ 政治和社會運活動人士

Verizon公司指出,「超過95%的攻擊是透過網路釣魚綁架國家的附屬機關,網路釣魚通常是作為其發動入侵受害者系統的初始手段。」由報告得出結論,從小型企業到財富1000強公司和美國聯邦機構,大多無法預防網路犯罪集團以網路釣魚方式發送的電子郵件所夾帶的APT攻擊。

很難預防APT攻擊的其中一個原因是,APT活動類似一般正常的用戶端行為模式攻擊,比較難被檢測或防範。常見的是利用網路釣魚和SQL Inject注入式攻擊取得訪問網路和機密資料,以看似無害的電子郵件和下載惡意軟體模式輕易的入侵用戶端系統。

雖然垃圾郵件發送者也會利用網路釣魚,但他們獲得的電子郵件名單混雜各種來源,通常真正會收到人數很少或根本信件已經被攔截。但APT攻擊卻是利用常見的方法讓訊息可以通過嚴密的網路過濾及防護機制,如:以銀行寄送電子帳單的方式,將攻擊程式寄送到用戶的系統,因此掌握大量客戶資料的金融單位,將是容易受到首波APT攻擊的主要因素。

捨棄「清除策略」的資安保守觀念

第一套防毒軟體在1987年上市,目的是要清除電腦病毒。但直到今天仍有多數的公司以此方式進行防護!這方式只針對遭受感染的檔案做隔離或刪除,卻忽略了如何避免被感染才是最重要的。

若用邏輯性去研究,當使用黑名單偵測比對機制會出現三種可能性:

一、該程式是安全的:若檔案沒有被感染。你的電腦當然沒問題。

二、該程式是惡意程式或已知感染病毒檔案:若該文件被已知的病毒感染,並被防毒軟體發現而進行清除,您的電腦依然沒問題。

三、若該文件或程式是未知類型的檔案:若文件被未知病毒或惡意程式感染,但黑名單並無定義,你將無法清除該病毒,您的電腦就可能被感染。

駭客顯然利用未更新黑名單的安全防護時差來攻擊電腦系統。許多資安專家已經意識到這種攻擊威脅,並提倡縱深網路安全方案,透過多層級的安全保護,才能有效強化網路安全運作。因為黑名單的策略只有一層保護,若一個惡意檔案通過黑名單的攔截,但藉由啟發式行為分析(Heuristic behavior analysis)偵測應用程式資料庫中尚無記錄的新惡意物件,它仍然有機會被確定為威脅,進而隔離阻絕。

為了讓系統與網路活動更安全,我們需要轉換新的安全防護思維。不能只是依賴黑名單檢測機制,更應積極掌握所有系統中的未知程式!

以「管理」為主的防禦手法

駭客目前只在家操作僵屍網路,寫出無法檢測到的惡意程式,發送惡意垃圾郵件就能輕鬆控制受害者的電腦並快速累積財富。反觀我們目前的資安管理,您是否清楚現在您的電腦或伺服器中,潛藏多少檔案已被未知的病毒或惡意程式感染?這就是為什麼防禦的觀念必須修正為「管理」,而不再是「檢測」。

若程式沒有被證明是安全的,它就不允許在電腦的作業系統執行,這就是信任程式(白名單)控管的觀念。而來路不明的程式應該被隔離在系統以外的環境執行,這就是沙箱的概念。沙箱是一個虛擬化的操作環境,程式可以在沙箱中與電腦系統隔離運行。若該程式是惡意的,它就無法損害電腦系統。

雖然越來越多資安公司採用「沙箱技術」,但沙箱多在雲端或閘道上獨立設置 VM 虛擬機器環境。而這種類型的VM沙箱,卻也陸續發生問題,為什麼呢?我們認真思考一下,APT攻擊的第一步是散布惡意程式或是看似正常程式?答案是看似正常的程式。這代表您的VM沙箱在比對不到惡意行為後,會放行這些看似正常的哨兵程式,就不難想像接下來會發生怎樣的後果了。

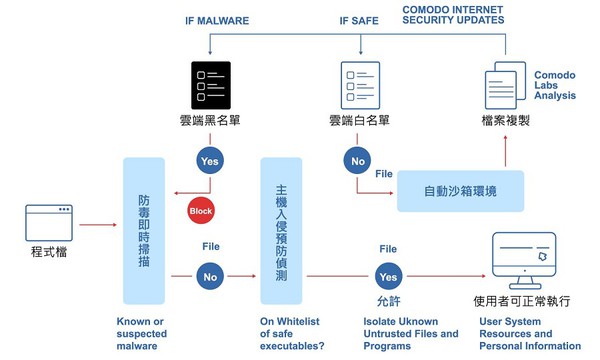

Comodo安全管理是用預設攔截(Default Deny)和 Containment沙箱技術架構封鎖未知的勒索程式,所有來路不明的應用程序都不允許存取系統文件和資料,並在Containment中隔離運行,是目前業界唯一可以對付未知威脅的可行方法。Comodo獨家的Viruscope行為分析技術,可監控Containment中的未知活動進程與行為,如果發現該程式具有惡意行為,就會立即進行隔離並終止程式運行。

| 圖二 : Comodo安全管理採用預設攔截和 Containment沙箱技術架構封鎖未知的勒索程式。(source:Comodo) |

|

不放行未知程式,才能真正杜絕漏洞

Comodo的多層系統防禦使用白名單來檢查已知程式,用黑名單來辨識與攔截惡意程式,並使用啟發式技術識別未知威脅。然而,用預設攔截阻斷未知程式執行,是因為在該程式尚未被判定為正常或惡意前,依然可能有未知威脅,所以預設攔截執行要求必須被驗證為「安全」才能在系統上運行。

或許這聽起來過於嚴格,但就如同我們在公司裝設的門禁管理系統一般,只有公司同仁可以自由進出,非公司同仁則需經過登記及會客區的隔離程序。對於所有未驗證和可疑的程式都會在Containment沙箱中運行。若被確定為惡意,除了不會對電腦作業系統有損害,更可從系統中永遠隔離具風險的未知程式,在漏洞尚未修補前防止駭客以漏洞植入後門程式,阻擋資安威脅!