安全启动确保了嵌入式系统的操作是安全并且可预测的。它的价值在那些因出现故障而可能导致灾难性後果的系统中能轻易的被看见。这类重要系统的范例包含家用炉灶和炉烤的热控制器、汽车的引擎控制模组、交通号志控制器、植入式医疗装置中的治疗传输系统以及无人驾驶列车的控制器等。

这些系统可能会因为它们的韧体发生故障而出现失灵或不可预测的操作。而这些故障可能从各种来源所导致,例如,因电源突波所造成记忆体故障的环境因素到被骇客注入的恶意程式码执行等等。无论在何种情?下,安全启动提供了在尝试开始操作系统前先检测韧体的完整性的方法。

安全启动一直都是在有需要的情?下才会被执行。虽然安全启动做为一个话题,但实际上却可能很少被提及这种要性。但在很多关键系统中,一直有相对应的法规和标准来?制执行安全启动以保障这些系统的安全运行。

因此,大部分的电脑滑鼠或手持计算器等一些重要性被认为较低的系统都直接跳过了严格的安全启动过程,因为它们出现故障所导致的後果一般都很轻;然而,什麽样的组合可称之为一个关键的嵌入式系统呢?这个定义正因为物联网(IoT)的出现和普及而悄然发生着变化。

IoT将安全启动推向最前线

关键系统和非关键系统之间的差异正日渐缩小。随着IoT的出现,可以说现在每个嵌入式系统都是一个关键系统,而不再像是一座孤岛,所有的性能和故障都只限於其中。虽然IoT将嵌入式系统连接在一起提供了很大的好处,但是这种联网的架构其直接後果就是消除了围阻边线。现在,任何一个连入网路的嵌入式系统都是潜在的风险,而世界上任何一个人都成为潜在的受害者。

因注入错误到嵌入式系统的韧体中而引发的潜在损害从来没有像现在这样大,像电力突波和通讯错误等自然系统故障的发生大致上还是和以前一样,所以传统的安全启动程序还仍然有效。但是,人为注入的错误尤其是恶意类型的错误发生,无论是在种类上还是复杂程度上都在迅速增长。

在过去,攻击者需要取得实质存取权限以在每一个独立的系统中??入恶意错误。而现在,由於各个系统都是联网的,攻击者只需攻击其中的一个系统即可轻松获得存取其它许多远端系统的权限。这会导致大量装置被恶意控制,关键系统和储存在云端的资料遭到恶意存取,或是因为骇客炫技而发生臭名昭彰的资料泄露事件。这也就是为什麽我们有必要确保安全启动解?方案必须能够抵御攻击和错误注入的原因。

保障启动过程

安全启动包含两个基本的要素:检测韧体完整性的能力和对检测过程完整性的保证。这些由来已久的要素很好理解,它们使用加密技术来实现各个目标,只在加密演算法的复杂程度和保障检测过程完整性的安全硬体方法这两方面有所演变。

检测韧体的完整性涉及使用加密技术来建立类似指纹特徵的技术,即将一小段压缩的数位编码,可用来表示韧体并且轻松地检测出变化。这种加密技术属一类可产生指纹摘要、被称为散列函数的加密算法。

常用的256位元安全散列算法,或简称为SHA256,可产生长度为256位元的摘要。SHA256是最新的散列算法,虽然它既不是最紧?的也算不上最精细的,但是它在安全性与嵌入式系统资源的有效使用二者之间取得了较好的平衡,这些嵌入式系统资源包括电源、程式码空间和计算资源等。

为安装和实现安全启动,嵌入式系统制造商在工厂制造过程中即对最终的操作韧体进行散列,并在嵌入式系统中同时安装韧体和摘要。在实际操作过程中,嵌入式系统中的一段检测程式码会对操作韧体进行散列,并将所得的摘要与工厂安装的摘要进行比较,如果摘要完全匹配,即说明操作程式码的完整性没有受损。

为确保检测过程的完整性,最理想的做法是将检测程式码放在诸如ROM(唯读记忆体)等类型的非挥发性记忆体中,使其不易受到电源突波等环境错误向量以及记忆体修改疏忽等其它记忆体损坏情?的影响。为因应快速变化的市场需求,通常会使用锁定版的非挥发性记忆体技术,比如快闪记忆体和EEPROM,或是类似代替ROM的TrustZone技术等专用执行环境。

保护启动过程免遭攻击

上述的安全启动过程在没有恶意错误注入的情?下是充分够用的,然而,这种情?在真实世界中并不常见,攻击者只需要创建自己的韧体及相应的散列摘要并将二者都安装到系统中即可击败安全启动程序;这将破坏检测完整性,因此需要一套验证检测过程。

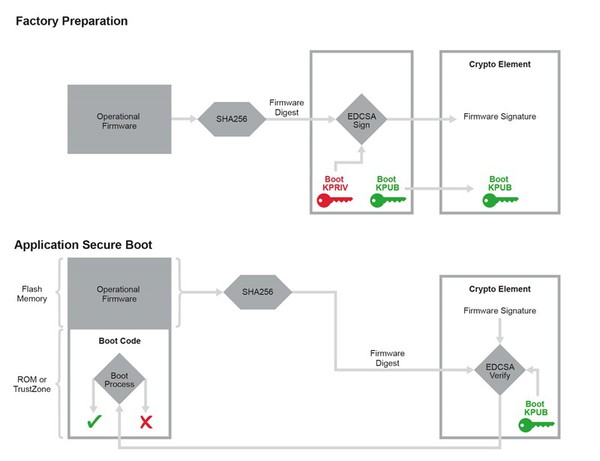

该验证检测过程需要使用诸如密钥这样的秘密讯息,并生成韧体的认证摘要或是简单的一个证书(图一)。之所以这样设计,是因为对手如果想要阻挠检测系统正常运作就需要知道相同的秘密讯息以生成一对一致的韧体-签名。

| 图一 : 最隹的通用启动程序,包括签名操作韧体的工厂准备和现场验证。 |

|

考虑到操作程式码的验证过程也需要存取同样的秘密讯息,嵌入式系统很可能会被攻击者拆解,试图找出秘密讯息。而建立进阶嵌入式系统所需分析工具与技术复杂性的大幅提升也为攻击者提供意想不到的帮助,使他们能够直接或透过相关服务存取这些工具以达到其利用系统的目的。

不出现特殊情?的话,我们很容易想像出嵌入式系统开发人员和攻击者间犹如猫和老鼠的游戏接下来会如何发展。要不是出现了一种特殊类型的叫做加密元件(CE)的整合式电路,那麽这个游戏还将继续下去。

加密元件适时阻止攻击

加密元件是专门设计用於抵御诸如尝试检索机密内容或篡改等攻击行为的整合式电路。执行带有CE的安全启动操作提供验证韧体检测和验证过程中所需的完整性,其可整合到控制器或独立的元器件中,为系统架构师提供所需的灵活性以迎合其执行需求。

对称与非对称密钥加密技术

虽然安全启动的基本要素即检测和程序保持不变,但可以选择对称密钥加密或非对称密钥加密技术来实现这两大要素,以控制整个启动验证程序。

对称密钥加密技术在安全启动过程的出厂设定和现场验证两个阶段均使用相同的密钥或相同密钥的导数。如图二和图三所示,基於SHA256算法的验证启动程序就是一个对称密钥启动过程的示例。

基於对称密钥的启动程序具备速度方面的优势,但是在保证供应链中启动密钥的机密性方面却可能会遭遇困难。因此,封闭的生态系统是最受大家欢迎的,因为只有唯一的一个实体掌握其中的密钥。

非对称密钥加密技术(图四)在安全启动过程序出厂设定和现场验证阶段则使用单独的密钥。这两个密钥之间的关系由诸如椭圆曲线加密技术(ECC)等加密演算法来控制。ECC被用在椭圆曲线数位签名演算法(ECDSA)的特殊协议中,该协议常应用於韧体签名和验证。

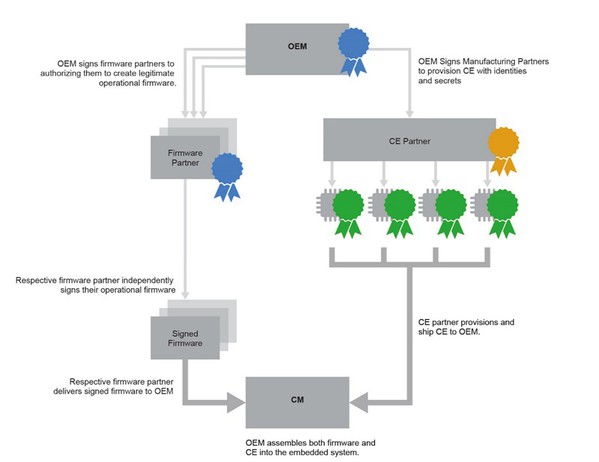

| 图四 : 开放式合作夥伴生态系统中的安全启动设定。 |

|

使用非对称密钥过程,例如ECDSA,也适用於安全散列算法SHA。实际上,SHA256会检测操作韧体以建立一个摘要,然後使用ECDSA协议对摘要进行签名以完成整个验证韧体程序。所得到的签名就是一个附有操作韧体并可安装到嵌入式系统中的证书(图五)。

非对称的密钥结构需要一个私钥和一个公钥,前者必须保密且只被用於出厂设定,而与其在数学上相对应的後者则只用於现场验证阶段。公钥可以被任何人查看而不影响启动程序的安全。因此,基於非对称密钥的安全启动程序更适用於由多个实体共同构成的开放式生态系统。

适合制造业的安全启动

如果安全启动程序需高昂制造物流成本,那麽它很快就会被市场抛弃。因此,一个有效的安全启动程序应该是可以确定操作程式码和检测过程的完整性且同时不会大幅增加制造流程的时间或成本。

虽然对於开放式和封闭式生态系统而言最隹的选择分别是不对称和对称密钥启动程序,但是使用加密元件却可以打破这个限制,使得任意一种启动程序都可以应用於任意一个生态系统并且同时还能保持密钥的机密性。但是,非对称密钥方法可以提供更多的自由度,使设计人员能够在开放式合作夥伴生态系统中轻松打造一个从数学角度看非常严谨的信任链维护程序。

嵌入式系统的安全启动程序一直以来都是由管理产品安全的相关法规和标准所推动。当嵌入式系统是一个在物理上独立的系统、一个孤岛式的存在时,这种模式是非常有效的。然而随着IoT的出现,各个系统开始连入物联网,错误围堵边界的消除不仅大大鼓励了攻击者,也大幅提高了各界对安全启动的关注度。

事物的远端可存取性意味着可更容易地存取嵌入式系统,而这样就令世界上任何一个地方的任何一个人都可能成为系统攻击的潜在受害者。虽然透过事後调查分析可能会显示出哪个设备是罪魁祸首、哪家制造商应该被追责,但是损害已然造成。为限制相关责任,产品制造商正开始采取积极的措施在产品中整合防篡改安全启动程序,并添加加密元件来成功保障安全启动。

(本文作者为Microchip策略行销经理)