Acronis发布最新2022年终网路威胁与趋势报告,指出网路钓鱼和多因素验证(Multi-Factor Authentication)疲劳攻击愈演愈烈,而MFA是备受瞩目的攻击事件中,被广泛使用的一种极高效攻击手法。此份报告由Acronis旗下网路防护营运中心所制作,内容针对网路威胁趋势提供深度剖析,包括勒索软体威胁、网路钓鱼、恶意网站、软体漏洞和2023年的安全预测等。

|

| 勒索病毒威胁状况 |

其中值得注意的是,报告指出来自网路钓鱼和恶意电子邮件的威胁提升60%。预估到2023年,数据外泄事件的平均成本将达到500万美元。制作报告的研究小组亦发现,社交工程(Social Engineering)攻击在过去四个月大幅攀升,占所有攻击事件的3%。资料外泄或凭证遭窃,使骇客轻易发动网路攻击和勒索软体活动,是2022上半年近半数通报案件的起因。

Acronis网路防护研究??总裁Candid Wuest指出:「事实证明,过去数月情况和以往一样复杂 新兴威胁层出不穷,恶意行为者继续利用被证明有效的相同剧本,来谋取庞大的利益。展??新的一年,为因应网路钓鱼和其他骇客攻击,组织须优先考虑全方位的解决方案。骇客不断精进其攻击手法,而今更利用常见的安全工具来对付我们,像是许多公司赖以保护员工和业务的MFA就是例子之一。」

2023年预测重点:威胁形势愈见严峻

虽然资安策略与相关技术不断进化,但道高一尺,魔高一丈,试图突破组织及其生态系统防线的威胁行为者,攻击手法亦日益精进。勒索软体、网路钓鱼和未修补的漏洞,再再显示企业重新评估其资安策略的重要性。

勒索软体仍是头号威胁

·勒索软体对业务营运的威胁日益严重,包括政府、医疗保健、教育和其他产业

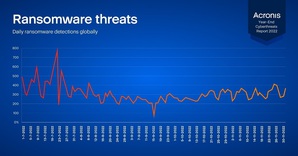

·2022年下半年,每月有200至300个组织,沦为勒索软体集团眼中的待宰羔羊

·勒索软体市场由四至五个经营者主导。截至2022年第三季末,各大经营者的攻击目标家数如下:

o LockBit - 1157

o Hive - 192

o BlackCat - 177

o Black Basta - 89

·2022年第三季度曝光的勒索软体攻击事件共576起,较第二季略微上升。

·勒索软体攻击事件总数,在7至8月创下夏季高峰後,第三季略有下降,Acronis观察到全球拦截的勒索软体攻击次数增加49%,但随後於9月和10月分别下降12.9%和4.1%。

·由於主要的威胁行为者,在营运上持续朝专业化分工迈进,Acronis指出随着大多数的大型叁与者,纷纷将目标扩展到MacOS、Linux系统与云端环境,数据泄露将变本加厉。

网路钓鱼和恶意电子邮件,仍是高成功率的骇客入侵管道

·2022年7月至10月期间,在恶意软体攻击方面,网路钓鱼攻击比例上升了1.3倍,占所有电子邮件攻击的76%(高於2022上半年的58%)。

·垃圾邮件比例提升了15%以上,占入站总流量的30.6%。

·2022年10月,美国受害客户数占22.1%,成为首当其冲的重灾区,其次为德国(8.8%)和巴西(7.8%)。美国和德国微幅成长,金融木马威胁尤为严重。

·在恶意软体方面,韩国、约旦和中国,是第三季受害最深的国家。

·分析受电子邮件攻击最严重的50个组织,结果显示以下产业是受攻击的首要目标:

1.建设

2.零售

3.房地产

4.专业服务(电脑和IT)

5.金融

·在2022年第三季,有平均7.7%的用户端点尝试进入恶意网址,较2022年第二季的8.3%略微下降。

恶意行为者继续寻找目标,并瞄准未修补的系统

·虽然软体供应商定期或经常释出修补程式,但仍不足以抵挡攻势。许多攻击之所以成功得逞,起因为未修补的漏洞。

·Acronis继续观察并向企业和家庭用户发出警讯,指出新的零时差漏洞和旧的未修补漏洞,是破坏系统的首要攻击媒介。

·Microsoft:2022年九月,骇客利用英国女王伊丽莎白二世辞世的新闻,假冒「知名科技公司的团队」的名义,向其用户寄送钓鱼信,以打造悼念女王的线上留言板为由,引诱收件者前往留言。另一个大规模的网路钓鱼活动,是以身份验证的Microsoft M365电子邮件服务作为途径,并特别锁定美国、英国、纽西兰和澳洲的金融科技、金融、会计、保险和联邦信用协会(Federal Credit Union)组织。

IDC安全与信任研究??总裁Michael Suby表示:「越来越多的人意识到网路安全是一种日益增长的业务风险,这是各层级企业乐见的趋势。最新出炉的Acronis网路威胁报告,探讨2022年下半年的真实案例,并提供实用的建议,以保护现代企业赖以发展的员工、流程与技术。」