量子電腦可超越傳統電腦的速度極限,用更快的運算方式處理問題,但這樣強大的運算效能卻也有能力夠破解現行的各種加密演算法,帶來巨大的破壞性潛力。為了因應未來更具挑戰性的安全威脅,研究人員也不斷致力於更安全的加密演算法研發。半導體大廠英飛凌目前便已成功在一款非接觸安全晶片中採用針對量子電腦攻擊而設計的後量子加密法,將安全防護再度提升一個層次。

|

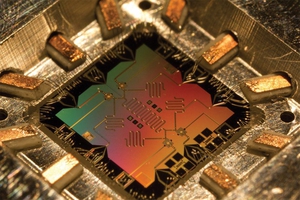

| 量子電腦強大的運算能力有能力破解現行的各種加密演算法,帶來巨大的破壞性潛力。專家也紛紛投入針對量子電腦的各種加密演算法研究。 |

根據今年三月微軟的一份報告顯示,台灣企業領導人對量子電腦的關注,僅次於人工智慧和物聯網。量子電腦之所以受到關注,主要是因為它有別於傳統電腦以0或1的位元為單位,而是採用量子位元(qubit)為單位,每單位可以0或1、0與1相互疊加,形成四種組合。量子運算可說是翻轉了傳統架構,在運算上大幅提升速度,可解決目前傳統運算能力難以解決的問題。

由於運算速度提高了數千倍,量子電腦便能夠提供全新的可能性,例如搜尋大型資料庫、進行化學或物理模擬,以及設計材料等。然而,這樣的運算能力卻也帶來隱憂,因為它也能夠解碼目前所使用的加密演算法,這是現有的技術幾乎不可能做到的。

英飛凌則預估,在未來 15 至 20 年內,量子電腦對現今加密法的攻擊將成為事實,恐對當今已知最佳的安全演算法如 RSA 與 ECC 造成威脅。而各種網際網路標準如傳輸層安全性 (TLS)、S/MIME 或 PGP/GPG 皆使用以 RSA 或 ECC 為基礎的加密法來保護智慧卡、電腦、伺服器或工業控制系統的資料通訊。如「https」開頭的網路銀行或手機上的「即時通訊」加密皆是眾所周知的例子。

為避免量子電腦對安全防護造成破壞,加密演算法也因此必須升級才能提升安全性。Google早從兩年前就開始進行「後量子密碼」(Post-quantum cryptography,PQC)的研發工作,即避免被量子電腦破解的加密方式。這個代號被稱為「新希望」(New Hope)的加密演算法,雖可針對量子電腦的攻擊進行防護,但並不具備對現有網路攻擊的加密設計,因此Google還特別將現有加密技術的一部分融入該演算中,讓New Hope加密演算法能夠達到更全方位的安全防護能力。而Google早前也將這項新加密演算法實驗於Chrome瀏覽器的開發版本中。

另一方面,英飛凌也將目前的安全通訊協定順利轉接至後量子加密法(即PQC),並成功的在一款用於電子身分證照的非接觸式安全晶片中展示PQC實作,這也是全球首款採用後量子加密法的非接觸式安全晶片。而當中所採用的演算法即是「New Hope」的衍生版本。

共同開發「New Hope」演算法的 Thomas Poppelmann,同時也任職於英飛凌,事實上,他表示在設計的過程中其實也曾遭遇不小挑戰,包括必須在小尺寸晶片上實作,以有限的記憶體儲存容量來執行如此複雜的演算法,而且還需兼顧交易速度。

在量子電腦的世界中,PQC 應提供相當於 RSA 與 ECC 在現今傳統電腦世界所提供的安全程度。但是,為了承受量子計算能力,金鑰長度需要比一般 RSA 的 2048 位元或 ECC 的 256 位元長。儘管如此,英飛凌仍成功在現今使用的安全晶片上實作「New Hope」,不需要額外的儲存空間,因此也不會需求更大的晶片尺寸。

為了更有效因應未來的安全性威脅,標準化組織預計會在未來幾年內針對一或多個 PQC 演算法達成共識,然後由各國政府與產業開始進行轉移。